En la época digital presente, nuestra protección de nuestros aparatos móviles y tablets se ha en prioritaria fundamental. A medida que aumento de la aumento de nuestra dependencia creciente en los teléfonos, tabletas y computadoras personales, la de proteger nuestros propios datos nunca ha sido ha sido tan crítica. Los técnicas para desbloqueo se han evolucionado de simples contraseñas y patrones a tecnologías avanzadas avanzadas la la huella dactilar el el facial, ofreciendo un más rápido y seguro más y seguro a nuestros a.

El Uso de huellas dactilares dactilares para el desbloqueo es de las innovaciones innovaciones más el ámbito en la seguridad. Este método no solo no ofrece ofrece, sino que también garantiza también nivel nivel de frente superior frente a autorizados. A lo este artículo exploraremos diferentes métodos métodos desbloqueo, incluyendo PIN PIN de, seguridad de acceso de herramientas y herramientas remoto como Find My Device My Device y iPhone, para comprender para cada uno cada uno a la seguridad nuestros dispositivos dispositivos cómo cómo podemos recuperar el acceso poner poner en información información personal.

Ventajas de las Huellas Dactilares

El empleo de huellas dactilares para el acceso de aparatos ha ganado popularidad por su elevada seguridad. A contraste de otros métodos de acceso, como patrones o números secretos, las impresiones digitales son únicas para cada persona. Esto significa que es casi inevitable que otra persona pueda ingresar a un dispositivo sin la impronta correspondiente, lo que hace que la seguridad de información personales sea mucho más efectiva. Además, este método es rápido y práctico, lo que permite desbloquear el teléfono o la PC con únicamente un contacto.

Otra importante ventaja de las impresiones digitales es la comodidad de empleo. Los sistemas tradicionales de desbloqueo, como claves y patrones, pueden ser olvidados o complicados de ingresar de manera adecuada. En contraposición, la autenticación por impronta digital suprime la obligación de retener combinaciones o series, permitiendo a los clientes el acceso a sus dispositivos. Esta simplicidad también ayuda a una mejor vivencia de usuario, ya que exclusivamente se requiere que aproxiquen su huella al dispositivo de lectura.

Además, la incorporación de impresiones digitales en la seguridad de dispositivos portátiles reduce el riesgo de amenazas como el engaño digital. Dado que la huella dactilar es un dato biométrico que es imposible ser simplemente copiado o robado, proporciona una nivel extra de seguridad frente a métodos de desbloqueo que dependen de datos que pueden ser accedidos. Así que, el empleo de esta tecnología biométrica no solo optimiza la seguridad, sino también también proporciona tranquilidad a los clientes al proteger su data personal y importante.

Formas de Desbloqueo Común

Los mecanismos de acceso más frecuentes comprenden los dibujo de desbloqueo, un número de identificación personal de seguridad y una clave de entrada. El sistema de desbloqueo basado en gestos es especialmente popular en smartphones, dado que permite un acceso rápido mediante gestos dibujados en su display. Los pueden personalizar su patrón según su gustos, si bien es crucial escoger uno que no resulte fácil de adivinar.

El código PIN de seguridad es otro sistema frecuente que se basa en introducir un número digital. Dicho método es práctico, pues Protección de datos personales ajustes de 4 a 6 dígitos. Una protección extra se puede obtener utilizando una combinación de cifras que no evidentes, como el aniversario o secuencias numéricas. No obstante es importante recordar que los PINs pueden ser propensos cuando alguien observa al propietario al teclear su código.

Finalmente, una clave de entrada brinda un grado de protección más sólido, dado que puede contener letras, cifras y caracteres. Este sistema es más adecuado para el acceso de PCs y tablets, en los cuales la complejidad puede ser superior. Además, proporciona más posibilidades para generar una mezcla única que proteja mejor la data personal y datos sensibles guardados en su aparato.

Configuración de Seguridad en Equipos

La configuración inicial de seguridad en dispositivos móviles y computadoras personales es crucial para resguardar la data personal y garantizar que solo el dueño tenga acceso a sus contenidos. Hay diversas opciones para fortalecer la seguridad, como el uso de una contraseña de acceso, un PIN de seguridad o un esquema de desbloqueo. Estas opciones no solo son la primordial barrera de protección, sino que también permiten un ingreso más controlado y seguro a la información del usuario.

Además de los métodos convencionales, la huella digital y el identificación facial se han vuelto populares gracias a su practicidad y eficacia. Estos sistemas biométricos ofrecen un grado más alto de protección, ya que son únicos para cada persona y resultan muy difíciles de duplicar. La ajuste adecuada de estas alternativas es fundamental para garantizar que los dispositivos estén blindados de entradas no autorizados.

Sin embargo, es igualmente vital tener en cuenta que la protección no se confinan solo al acceso. Las configuraciones de protección deben extenderse a otros aspectos, como la activación de herramientas de acceso a distancia como Encuentra mi Dispositivo y Encuentra mi iPhone. Estas herramientas permiten localizar y proteger aparatos perdidos o sustrídos, asegurando la salvaguarda de información personales y evitan la necesidad de un reinicio de origen que podría conducir en la extravío de data importante.

Instrumentos de Recuperación de Acceso

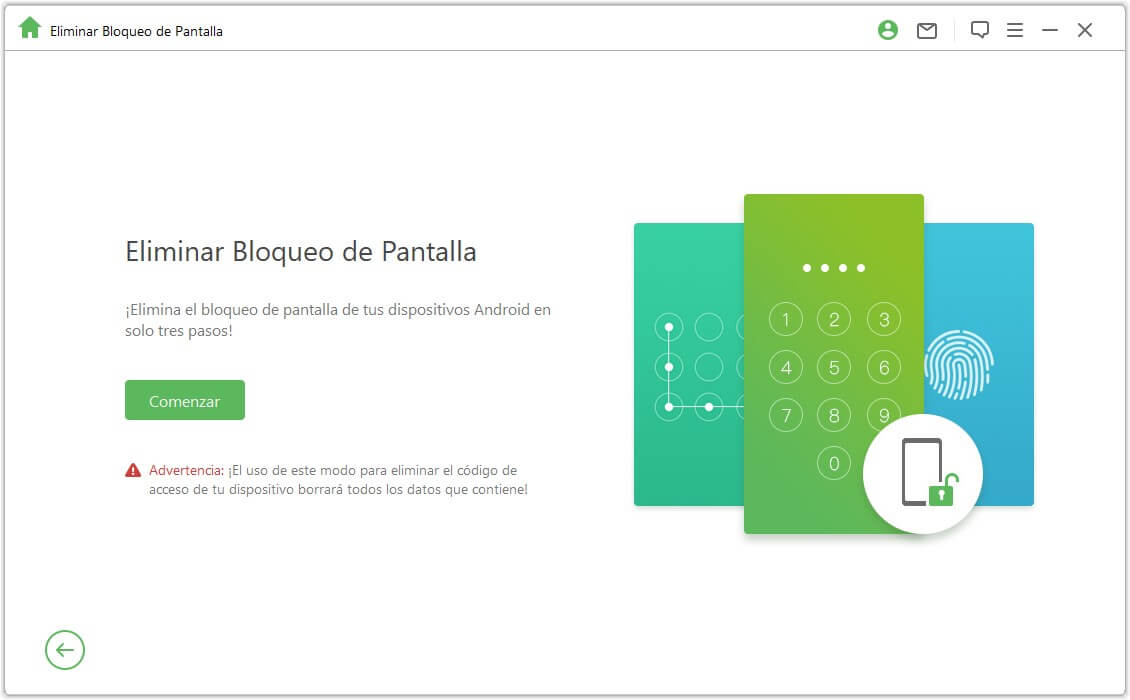

Las herramientas de recuperación de ingreso son cruciales para los usuarios que han olvidado sus métodos de desbloqueo, como contraseñas, NIP de seguridad o combinaciones de acceso. Existen varias alternativas a disposición de los usuarios, como el reinicio de origen que permite eliminar todos los datos del aparato y restaurarlo a su condición original. Sin embargo, este proceso conlleva la destrucción de información privada, lo que puede ser un problema importante para muchos. Es fundamental considerar opciones que no eliminen los datos, si es posible.

Sobre todo para aparatos móviles, aplicaciones como Find My Device y Find My iPhone son vitales para la restablecimiento de acceso. Estas herramientas facilitan localizar el aparato y ofrecer opciones para desbloquearlo de forma remota. A través de estas aplicaciones, los usuarios pueden cambiar sus contraseñas o incluso eliminar sus archivos de forma protegida si creen que el aparato ha caído en manos equivocadas. Asegurarse de tener estas herramientas es una parte crucial de la protección de aparatos portátiles.

Para quienes que utilizan marcas particulares, existen opciones como Desbloqueo Mi para teléfonos de Xiaomi y Oppo ID para dispositivos de Oppo, que permiten al propietario desbloquear su dispositivo de forma segura sin perder la data almacenada. Estas herramientas están creadas para ser intuitivas y protegidas, ofreciendo una alternativa importante para quienes intentan restablecer el ingreso a sus aparatos sin tener que complicaciones excesivas. La correcta configuración de estas aplicaciones de recuperación no solo agiliza el ingreso, sino también refuerza la protección de información privados.

Aseguramiento de Información Privados

La protección de información personales se ha convertido crucial en la era digital, especialmente con el aumento del empleo de aparatos portátiles y ordenadores. Es crucial implementar técnicas de autenticación como huella dactilar y reconocimiento facial, que no solo brindan facilidad, sino que aumentan la seguridad de la data guardada en los aparatos. Estos sistemas son más difíciles de vulnerar en relación con los convencionales, como gestos de desbloqueo y código PIN.

Asimismo, es necesario estar consciente de la configuración de seguridad en nuestros propios dispositivos. Crear claves fuertes y emplear herramientas de acceso remoto, como Find My Device o Find My iPhone, puede ser crucial en la localización de aparatos perdidos o sustraídos. En situación de que se dé la necesidad de restablecer información, es esencial tener bien definido cómo proceder sin renunciar a dilapidar datos valiosa, alineándose con una buena conducta de protección de información.

Finalmente, la formación sobre seguridad de dispositivos móviles es fundamental. Entender los riesgos ligados al empleo de aplicaciones y redes, así como la relevancia de mantener plataformas en su última versión, contribuye a proteger nuestra data personal. Al utilizar métodos fiables de desbloqueo y ser anticipativos en la protección de datos, se puede mitigar el peligro de ingreso no permisado y reforzar la protección individual en el ámbito digital.